Table des matières

SSL pour Nginx : mettre en place un certificat SSL auto-signé

Les protocoles Web TLS (et son prédécesseur SSL) englobent le trafic dans un contenant protégé et chiffré pour :

-

échanger en toute sécurité sans que les messages soient interceptés par un tiers.

-

permettre aux utilisateurs de vérifier l'identité des sites auxquels ils se connectent.

Nous allons configurer un certificat SSL auto-signé pour un serveur Web Nginx sous Ubuntu.

Un certificat auto-signé ne valide pas l'identité du votre serveur pour les utilisateurs car il n'est pas signé par une autorité de certification de confiance de leur navigateur Web.

Il permet cependant de crypter les communications avec vos clients Web.

Au lieu d'un certificat auto-signé, vous pouvez utiliser Let's Encrypt, une autorité de certification qui émet des certificats SSL/TLS gratuits approuvés par la plupart des navigateurs Web.

Consultez le tutoriel SSL pour Nginx : mettre en place un certificat SSL Let's Encrypt avec Certbot

Pré-requis

-

un serveur Web Nginx installé :

Première étape : créer le dossier pour mettre les certificats SSL

Créez le répertoire /etc/nginx/ssl pour les certificats SSL et allez-y :

...@...:~$ sudo mkdir -p /etc/nginx/ssl ...@...:~$ cd /etc/nginx/ssl ...@...:/etc/nginx/ssl $

Autres étapes

Créer la clé et le certificat

Créez en une seule commande la clé SSL /etc/nginx/ssl/monsite.fr.key et le fichier de certificat /etc/nginx/ssl/monsite.fr.crt :

...@...:/etc/nginx/ssl $ sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout monsite.fr.key -out monsite.fr.crt Generating a RSA private key <...> writing new private key to 'monsite.fr.key' <...> ----- Country Name (2 letter code) [AU]:FR State or Province Name (full name) [Some-State]:. Locality Name (eg, city) []:. Organization Name (eg, company) [Internet Widgits Pty Ltd]:. Organizational Unit Name (eg, section) []:. Common Name (e.g. server FQDN or YOUR name) []:monsite.fr Email Address []:. ...@...:/etc/nginx/ssl $ ll <...> -rw------- 1 root root 1,7K juil. 8 20:29 monsite.fr.key -rw-r--r-- 1 root root 1,5K juil. 8 20:32 monsite.fr.crt

Réponses à fournir :

- Country Name (2 letter code) [AU]

- FR

- Common Name (e.g. server FQDN or YOUR name) []:

- monsite.fr (nom ou IP de votre site)

- Les autres lignes

- auxquelles vous répondez par un point (.) seront laissées vides.

Explication de la commande :

- openssl

- commande pour créer et gérer les certificats, clés et autres fichiers.

- req -x509

- le type de certificat à créer = certificat auto-signé

- -days 365

- durée de validité du certificat, ici un an

- -nodes

- sauter la sécurisation du certificat avec une phrase secrète.

- Nginx doit pouvoir lire le fichier sans intervention de l'utilisateur, au démarrage du serveur.

- Un mot de passe l'empêcherait car nous devrions le saisir après chaque redémarrage.

- -newkey rsa:2048

- générer un nouveau certificat et une nouvelle clé en même temps

- rsa:2048

- de créer une clé RSA de 2048 bits

- -keyout

- fichier de clé privée

- -out

- fichier du certificat

Configurer Nginx pour utiliser SSL

Il nous reste à modifier les blocs server des fichiers de configuration de Nginx.

Nginx peut activer SSL dans le même bloc server que le trafic HTTP normal.

Cela simplifie la configuration du site.

Pour que SSL fonctionne sur un bloc serveur, tout en autorisant les connexions HTTP régulières, éditez avec les droits d'administration le fichier /etc/nginx/sites-available/monsite.fr et ajoutez les lignes suivantes au bloc server :

- /etc/nginx/sites-available/monsite.fr

server { <...> listen 443 ssl; <...> ssl_certificate /etc/nginx/ssl/monsite.fr.crt; ssl_certificate_key /etc/nginx/ssl/monsite.fr.key; <...> }

Ce qui peut donner par exemple :

- /etc/nginx/sites-available/monsite.fr

server { listen 80 defaultserver; listen [::]:80 defaultserver ipv6only=on; listen 443 ssl; root /var/www/html/monsite; index index.html index.htm; server_name monsite.fr; ssl_certificate /etc/nginx/ssl/monsite.fr.crt; ssl_certificate_key /etc/nginx/ssl/monsite.fr.key; location / { try_files $uri $uri/ =404; } }

Redémarrez Nginx :

...@...:~$ sudo nginx -s reload

Votre site répond désormais aux demandes HTTP et HTTPS (SSL).

Tester votre configuration

-

Ouvrez en hhtp le nom de domaine http://monsite.fr ou l'adresse IP http://IP_du_serveur de votre serveur. Vous devriez voir votre site Web normal : votre serveur traite toujours correctement les requêtes HTTP.

-

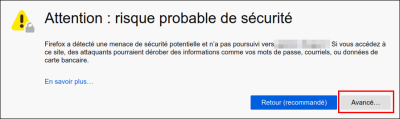

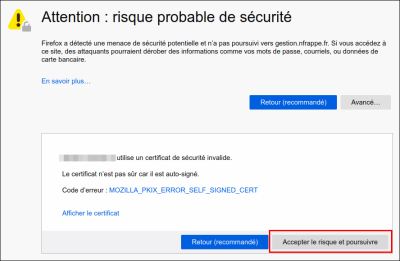

Ouvrez en hhtps (donc utilisez SSL) le nom de domaine https://monsite.fr ou l'adresse IP https://IP_du_serveur de votre serveur.

Vous recevrez probablement un avertissement : C'est logique car vous avez créé un certificat auto-signé : le navigateur ne peut pas vérifier l'identité du serveur auquel vous essayez de vous connecter, car il n'est pas signé par une autorité de certification connue du navigateur.

C'est logique car vous avez créé un certificat auto-signé : le navigateur ne peut pas vérifier l'identité du serveur auquel vous essayez de vous connecter, car il n'est pas signé par une autorité de certification connue du navigateur.

Cliquez sur Avancé… puis sur Accepter le risque et poursuivre.

puis sur Accepter le risque et poursuivre.

Vous devriez revoir votre site.

Conclusion

Vous avez configuré votre serveur Nginx pour gérer à la fois les requêtes HTTP et SSL.

Cela vous aidera à communiquer avec vos clients en toute sécurité et à éviter que des tiers ne puissent lire votre trafic.

Si vous envisagez d'utiliser SSL pour un site Web public, vous devriez probablement acheter un certificat SSL auprès d'une autorité de certification de confiance pour éviter que les avertissements impressionnants ne soient montrés à chacun de vos visiteurs.

Problèmes connus

Voir aussi

Basé sur « How To Create an SSL Certificate on Nginx for Ubuntu 14.04 » par Justin Ellingwood.